低成本个人服务器搭建 篇三:Wi-Fi安全UP行动~免设置AD域控制器搭建轻量级RADIUS认证服务器

创作立场声明:本文商品均自费购入,无广告无赞助。本系列文章旨在提供一种新的个人低功耗服务器搭建思路,希望能给大家带来帮助~

本文技术性比较强,全网来看这个思路应该是比较少见的。虽然有参考过其他大佬的方案,但我自己也根据实际情况做了些调整和修改,也算算是原创吧,欢迎各位大佬批评指正哈~

2020.07.24追加修改:经过这一段时间的实际使用发现,这样的网络结构确实安全,从根本上杜绝了密码泄漏的问题,也在一定程度上防止Wi-Fi的相关信息被嗅探,安全性可以得到验证。同时,一个用户可以在多个设备上面登录,实际使用中不影响设备正常使用,不需要分配多个账户。

但是。。。。由于radius认证的特性,导致连接时握手时间被拉长,用户体验会受到一定影响。在搭建类似网络架构的过程中,应纳入考虑范围。

Intro

各位小伙伴,我又回来啦~前面两篇文章我介绍并测评了MSI新出的准系统的各方面性能,相信大家和我一样,对这套轻量级的个人服务器有了一个大致的认识。那今天呢,我打算用这个服务器做一些逼格比较高的应用——建立RADIUS认证服务器来保护Wi-Fi安全。开始吧~

设计思路&网络结构

设计思路

为了防范Wi-Fi万能钥匙一类的密码分享软件造成的Wi-Fi密码泄露,我计划把目前我几个Wi-Fi接入点的认证方式由WPA2-PSK改为WPA2-Enterprise,也就是改掉静态密码,改用802.1X认证方式。在一定程度上可以控制设备的接入和保证无线安全。

本文的设计思路参考了51CTO大佬hubuxcg的两篇文章https://blog.51cto.com/ericfu/1624791和https://blog.51cto.com/hubuxcg/1636719,以及其他网络公开资料,在这里对这些大佬的贡献表示感谢~

根据网上的公开资料,Windows Server系统可以使用内置的网络认证服务(NAP)进行802.1X认证。但是网上的资料基本上是需要建立AD域控制器(AD DS)的,对于轻量级应用而言,大可不必把设备加入域中。所以本文就来探讨一下不需要加入域的RADIUS认证服务器搭建方法。

基本结构就是:使用运行Server 2012系统的Cubi N充当认证服务器,在服务器上自签署证书,每个设备相对独立,账户由Windows本地账户管理模块管理,路由器改用WPA2-Enterprise加密,使用证书保护链接安全。

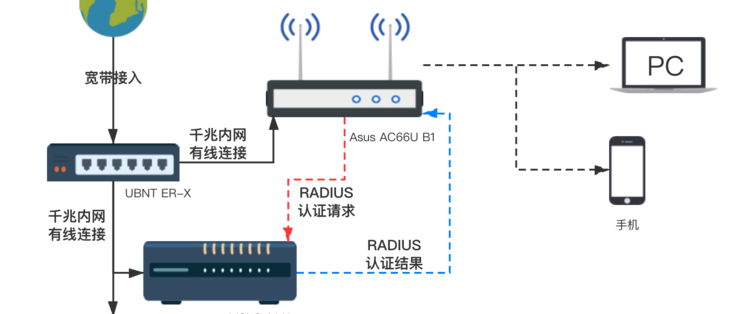

网络结构

上面说了那么多,估计很多小伙伴还是一头雾水。其实我在刚开始看这些资料的时候也是一样。。。不过我绘制了以下结构图,有了结构图就能更好地帮助大家理解这个结构了。

在上面的图里面已经很清楚地反映了各个设备之间的联系,这里就不做更多的说明啦~这次搭建的RADIUS服务器,主要是保护Wi-Fi的接入安全,其实有线网络也是可以保护的,只不过配置太麻烦。。。(其实是我懒orz)

搭建方法&过程

外部环境准备

搭建RADIUS服务,首先要预备好相关设备。必备的设备有以下几样:

一台开启了DHCP或者可以做静态IP分配的路由器(我用的是UBNT ER-X)

一台RADIUS服务器(就是之前开箱测评的MSI Cubi N)

一台支持RADIUS认证方式的无线路由或者无线访问点(我用的是ASUS AC66U B1)

电源线、网线若干

支持802.1X接入的网络终端设备

接着就是免AD DS搭建RADIUS服务器啦~

软件环境准备

对于轻量级应用,我们其实不需要把设备加入某个域,只需要使用本地的账户管理就好。这里以Windows Server 2012为例子,搭建一个简单的RADIUS认证服务器。

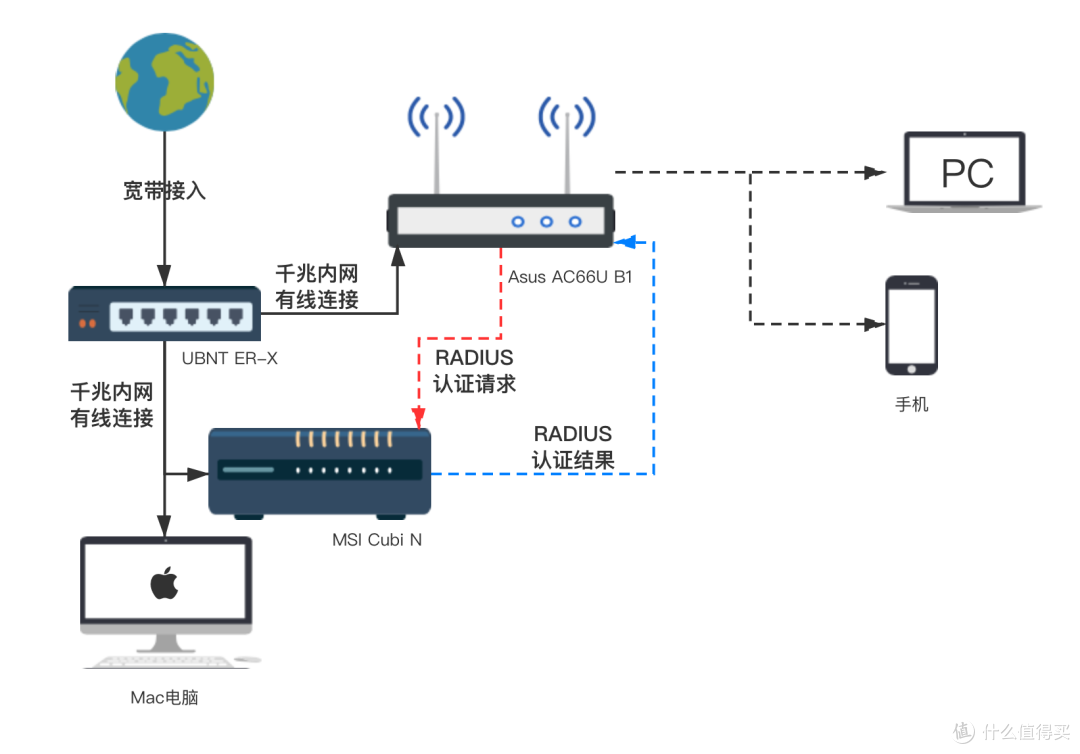

登录服务器后,首先打开服务器管理,就会看到下面的仪表板。

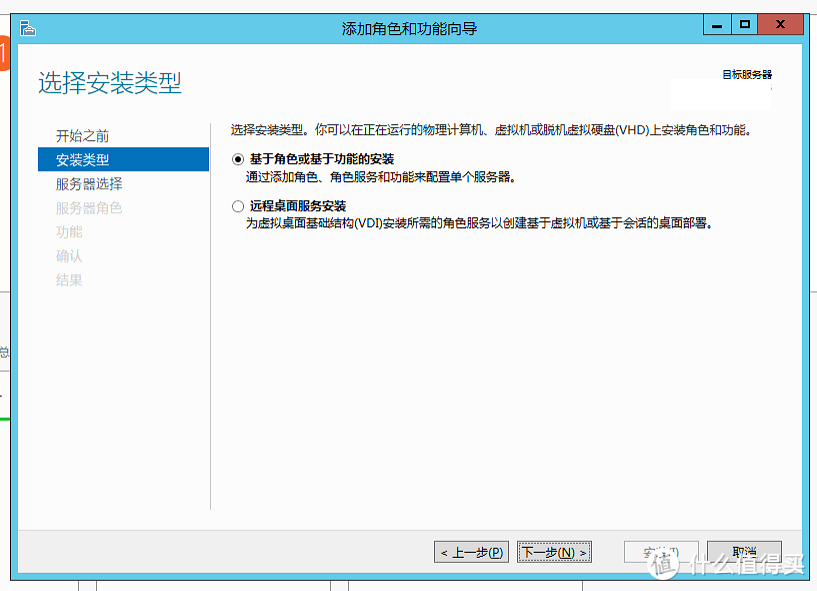

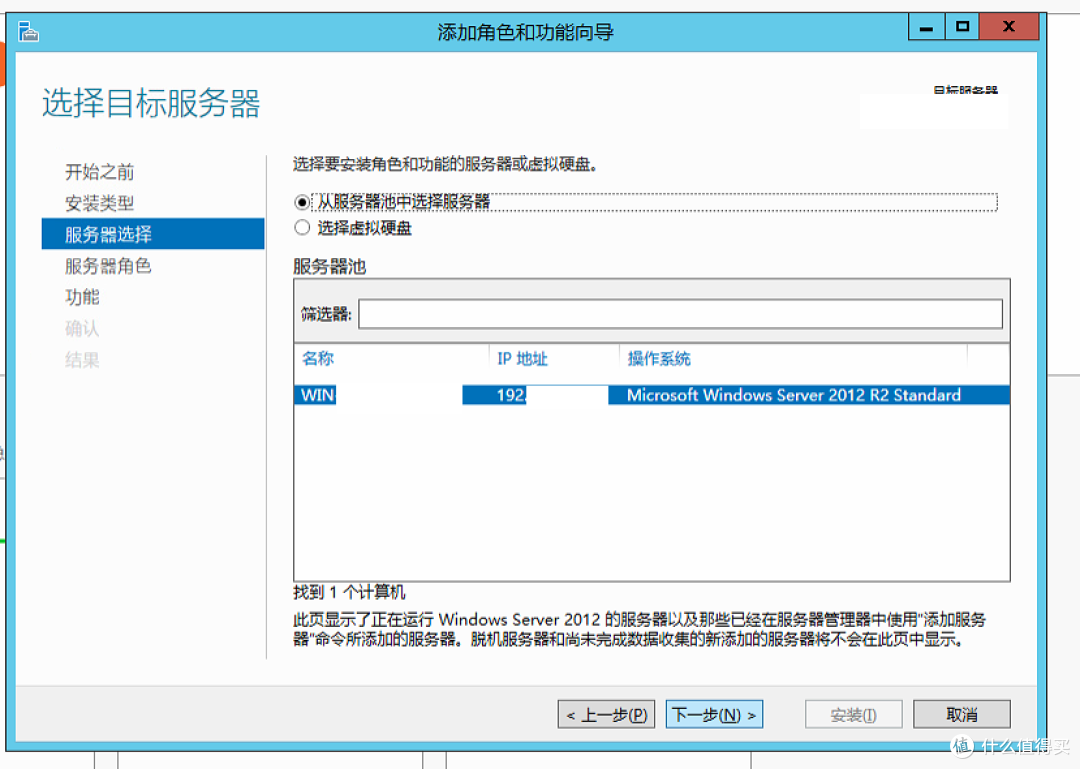

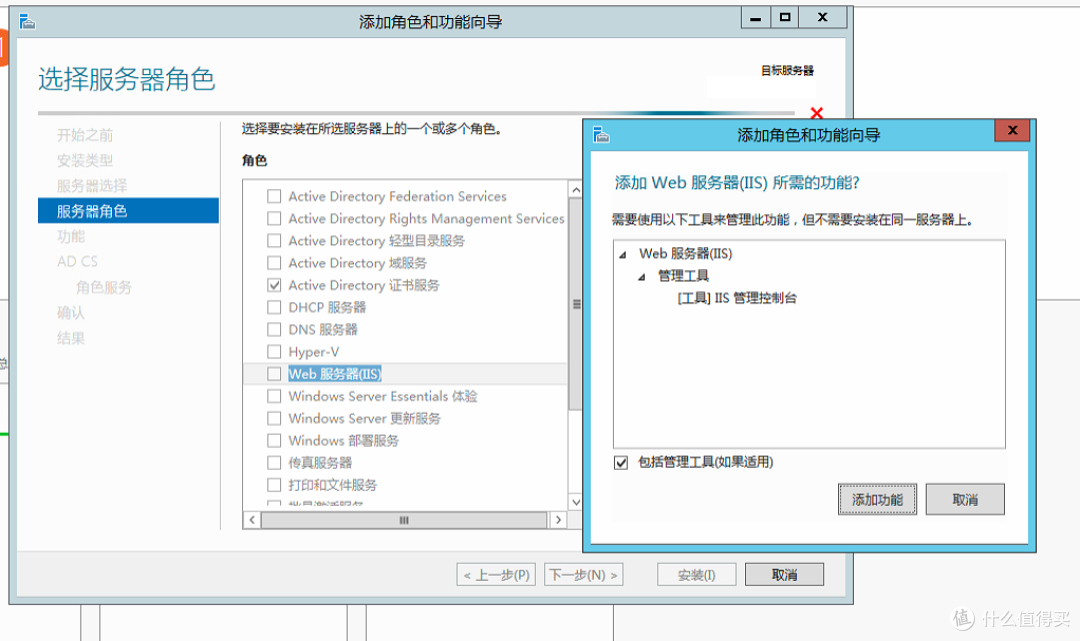

然后点击“添加角色和功能”超链接,进入添加向导,就像下面一样,一路下一步到“服务器选择”那个位置就行。

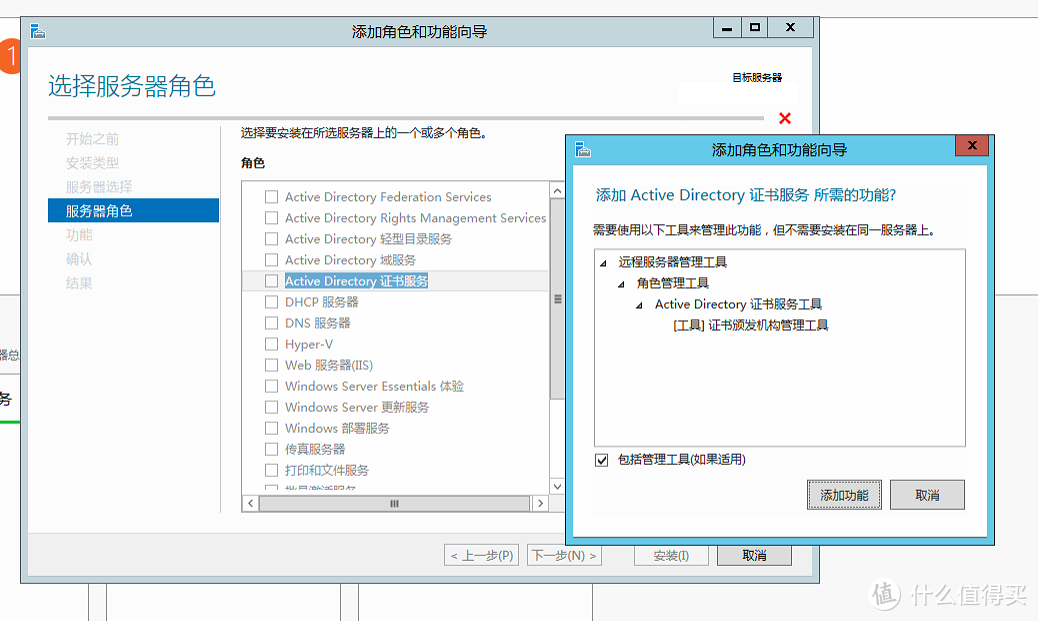

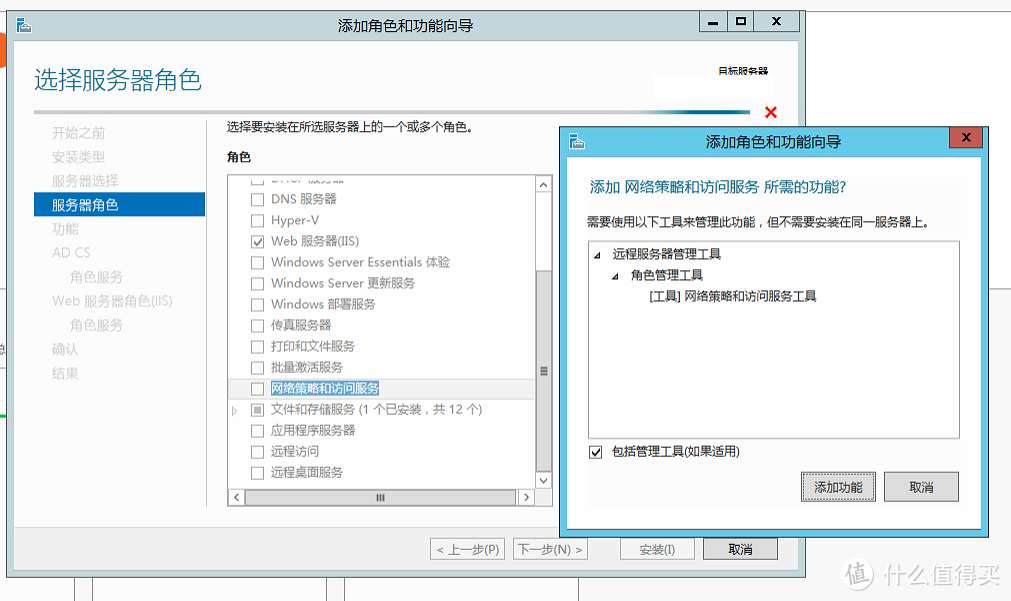

选择好服务器后,点击下一步,我们就可以选择安装功能啦。

我们必须安装的是:

Active Directory 证书服务

网络策略和管理工具

可选安装的是:

Web服务(IIS)

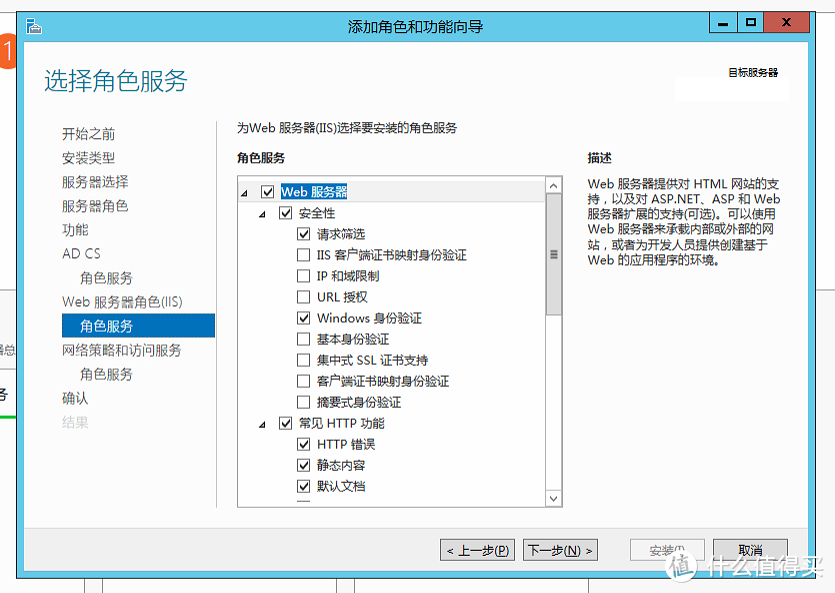

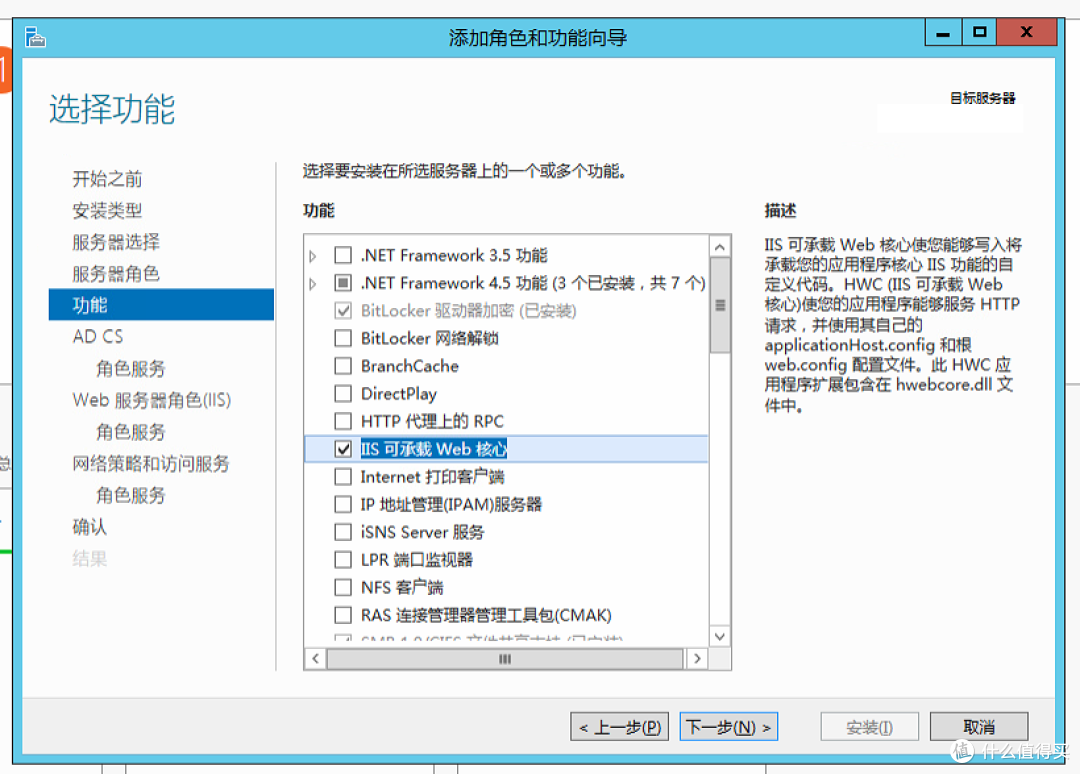

然后选择安装功能

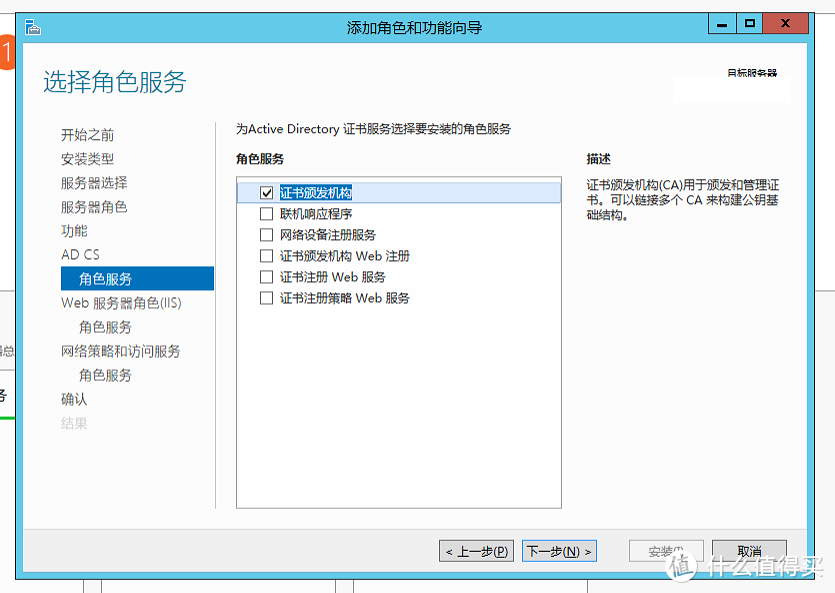

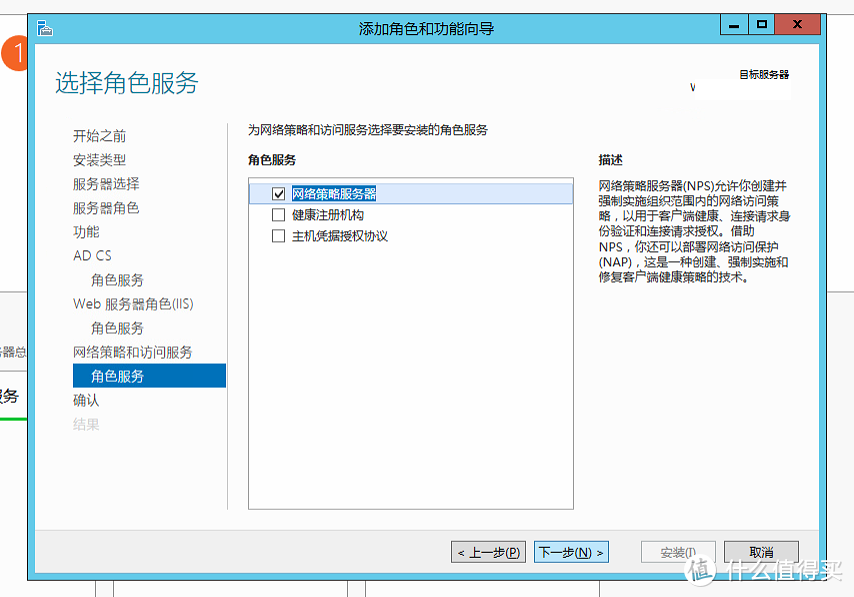

然后点击下一步就可以了进入具体组件的功能设置了。对于AD CS,证书颁发机构必须安装,其他的可以自己选择,根据实际需要进行调整;NAP的话必须安装网络策略服务器。

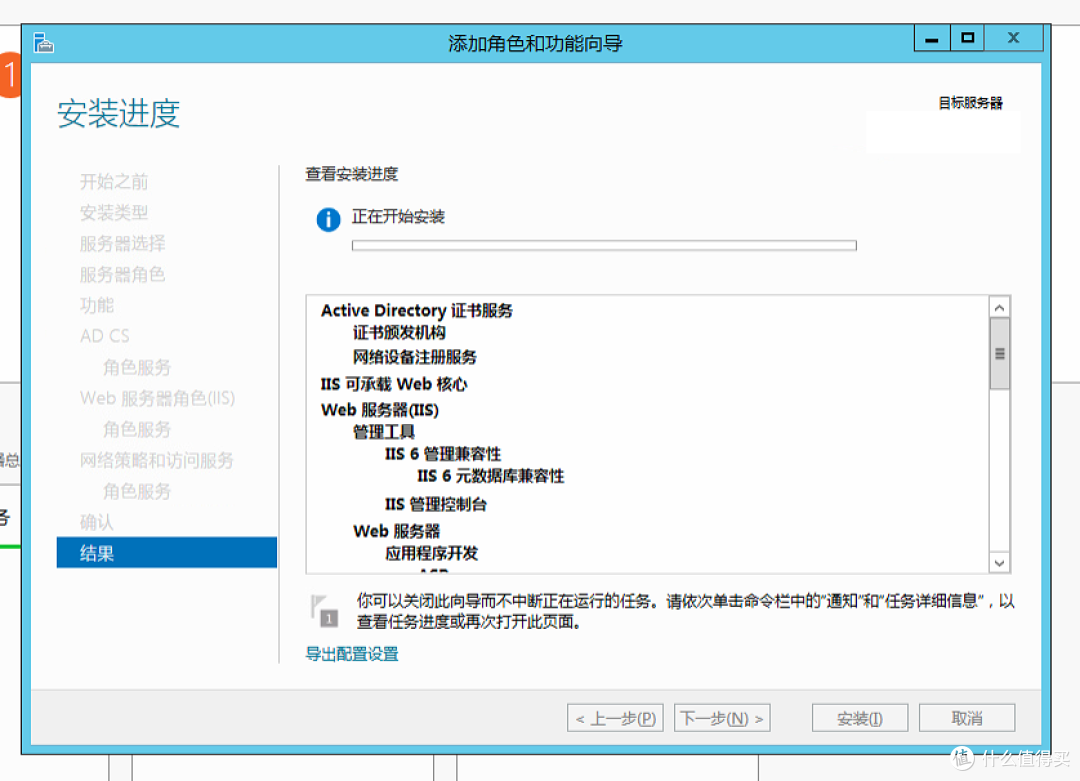

最后确认无误就可以执行安装了。

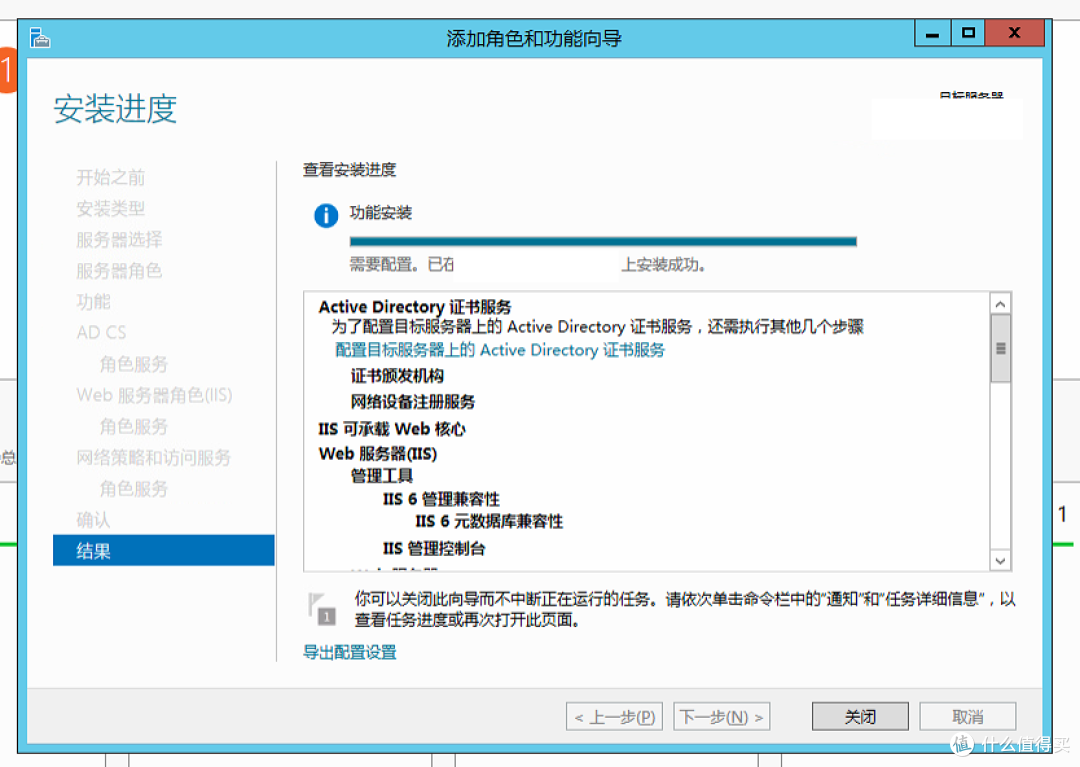

到这里如果安装和设置没有错的话,软件准备就已经结束了。接下来就是配置的时间啦~

服务器配置

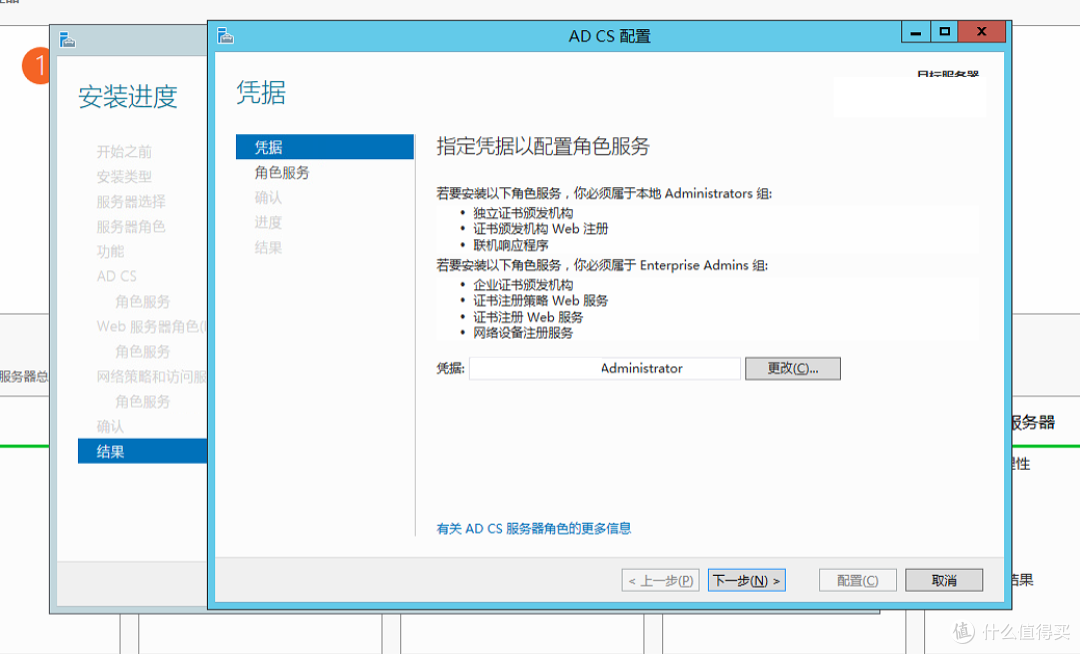

安装好以后,我们需要对服务器进行配置。我们直接点击成功界面上的“配置目标服务器上的Active Directory证书服务”超链接,进入证书服务的配置流程。

AD CS的配置

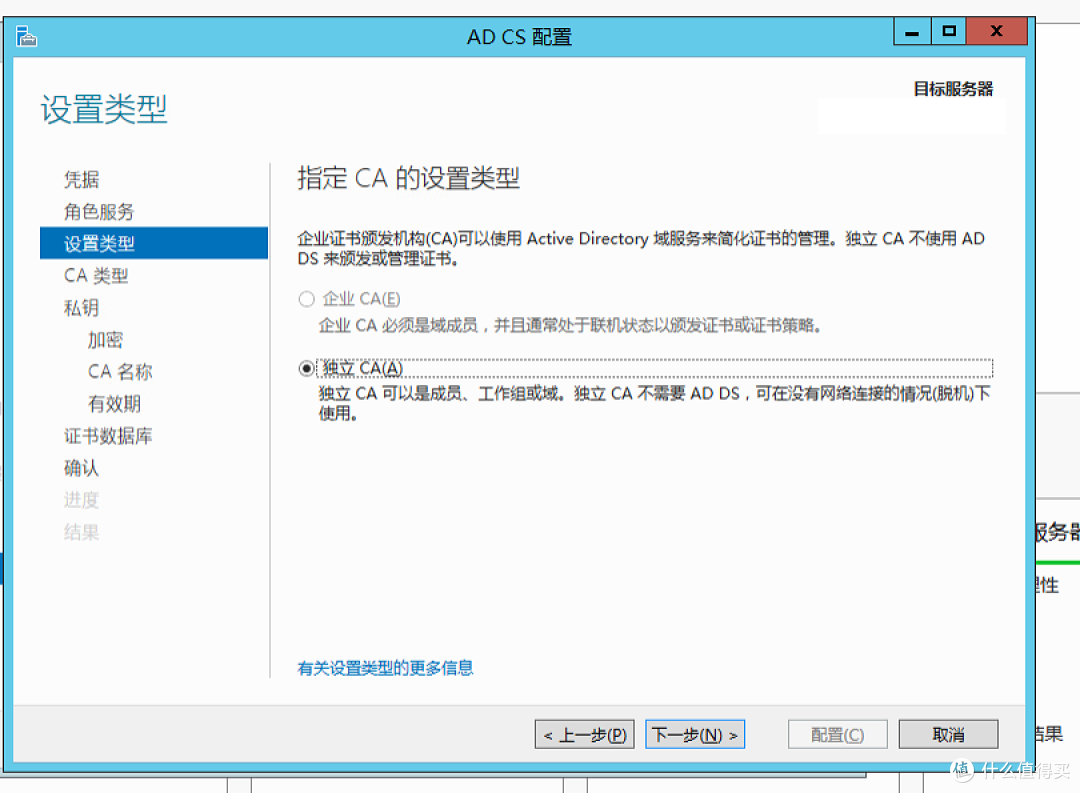

然后就可以看到下面的界面了,一路下一步到设置类型那里,选择“独立CA”(没有安装AD DS的情况下也只能选这个hhhhh)

选择好以后就下一步,选择CA类型和加密设置。

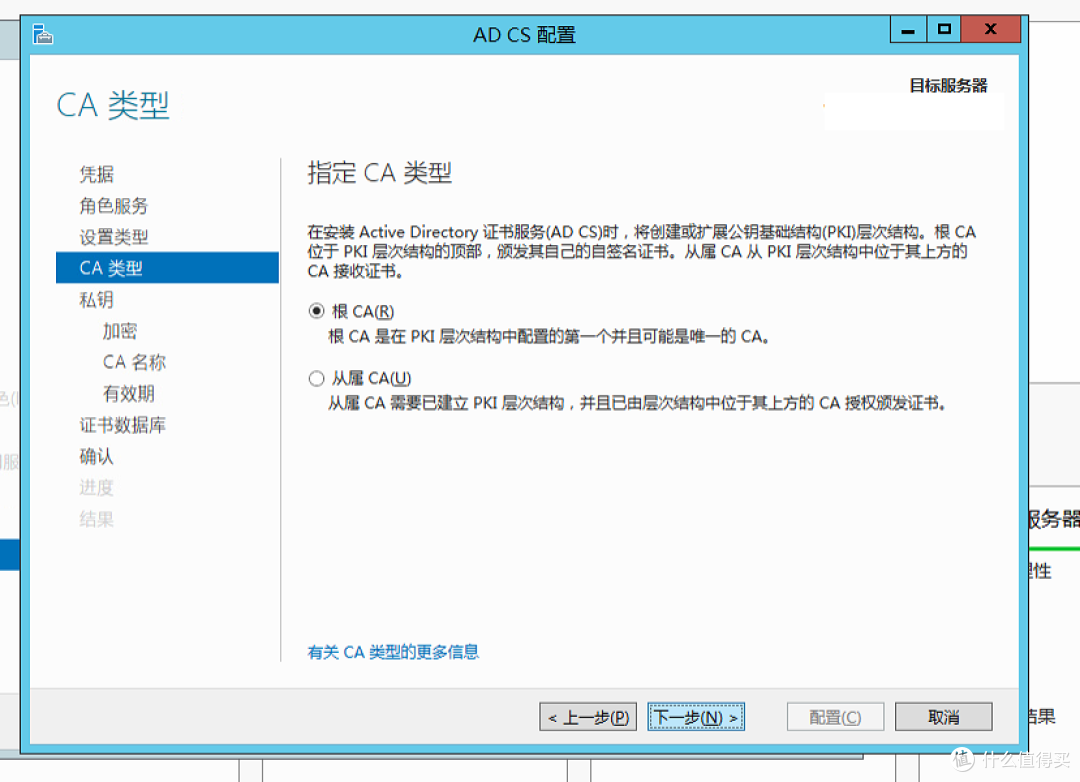

在指定CA类型这里,我们选择根CA就可以了,不用选择从属CA。选好后点击下一步,进入私钥的设置界面。

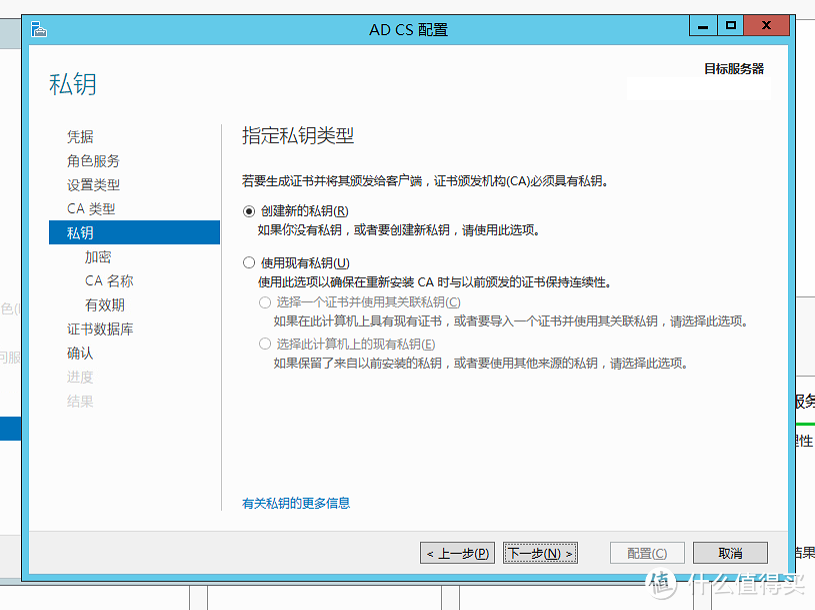

这里如果没有私钥的情况下,就选择创建新的私钥;若已经有了私钥,就选下面的选项。我这里就直接重新自签署一个新的私钥。

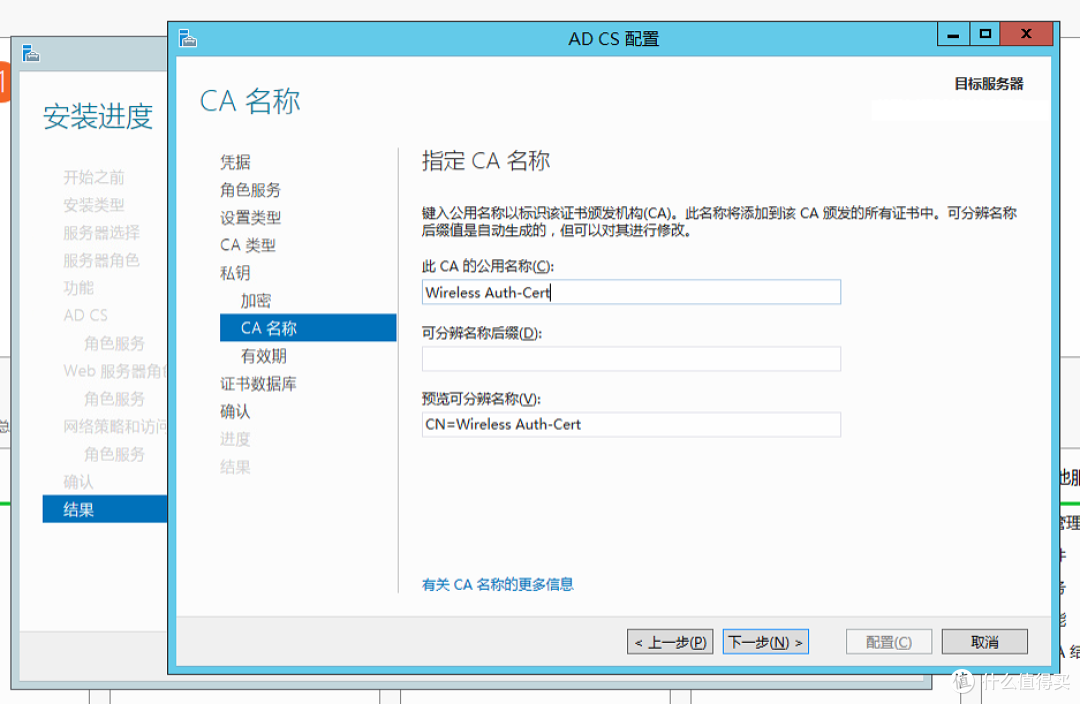

点击下一步后就可以看到上面的指定名称界面了,选一个好记的名称就行,然后下一步~

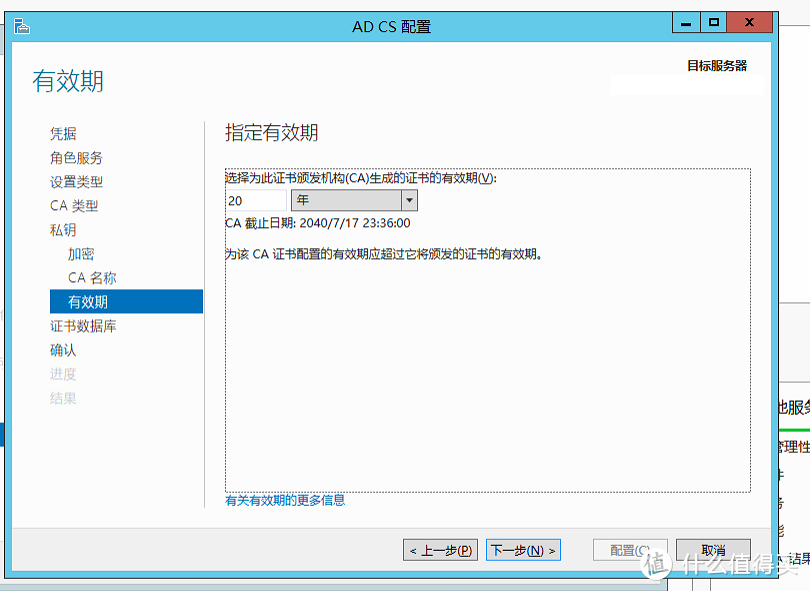

在这个界面可以设置证书的有效期,因为是内部使用的自签署证书,所以有效期设置得长一点也无所谓,我这里设置了20年的有效期。

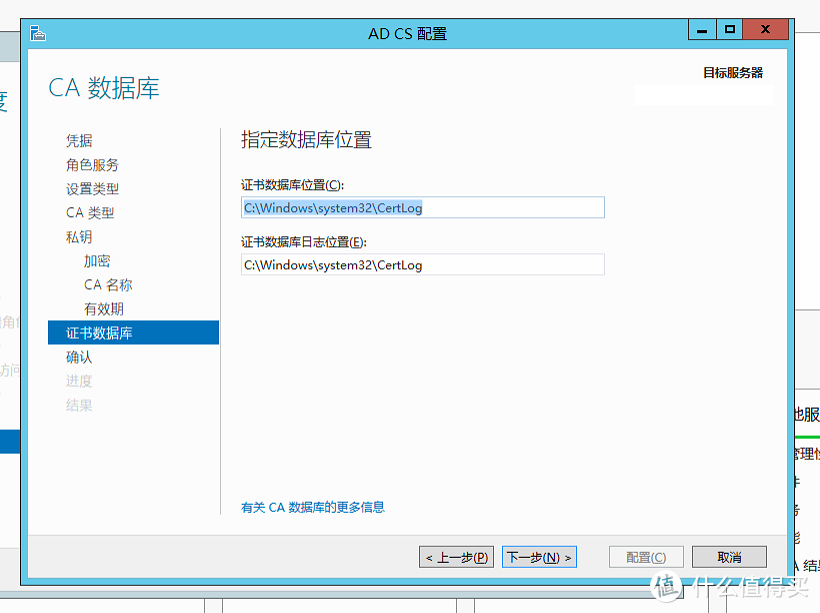

点击下一步后就可以看到数据库位置的设置界面了,无特殊需求保持默认就好。

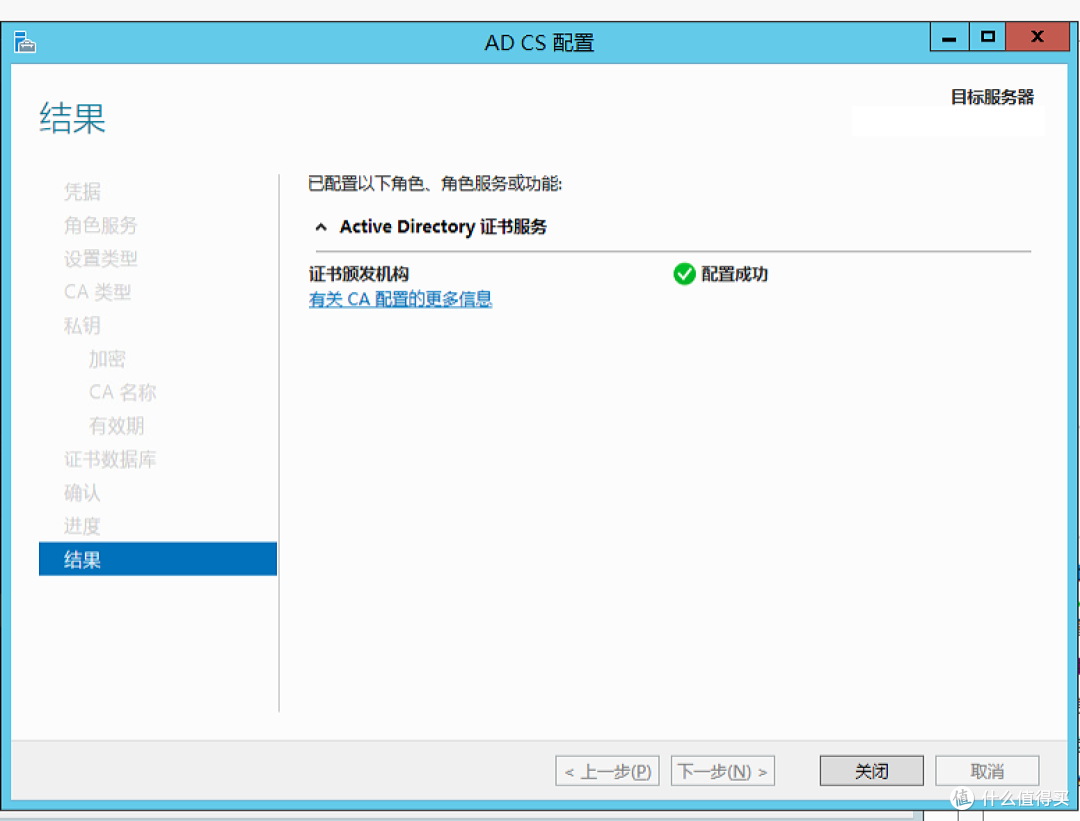

最后确认是否设置正确,如果设置正确,应该就可以看到上面的画面,整个AD CS的设置流程就结束啦~

用户账户的设置

我们刚刚设置好了证书的服务,但此时还没有用户可以供我们登录。所以先要设置用户和密码。

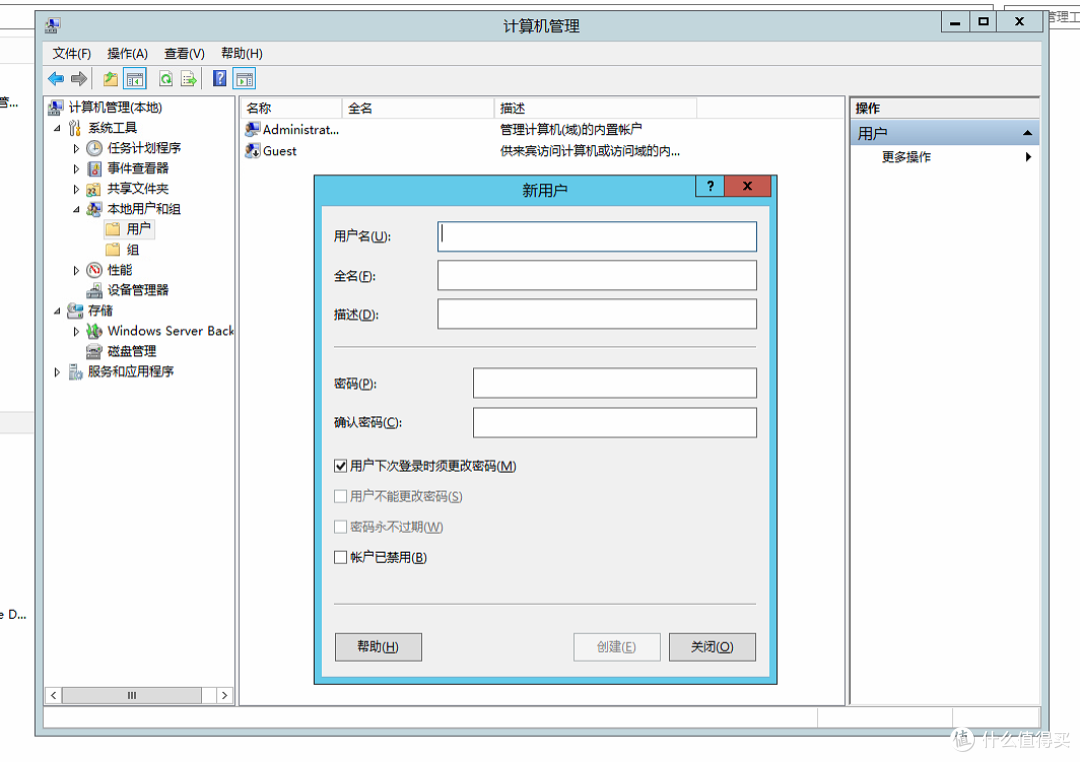

点击开始菜单,进到“管理工具”里面,找到计算机管理,在计算机管理的界面里选择左侧的目录树中的“系统工具--本地用户和组--用户”,点进去,右键呼出菜单,然后就可以增加新用户了。

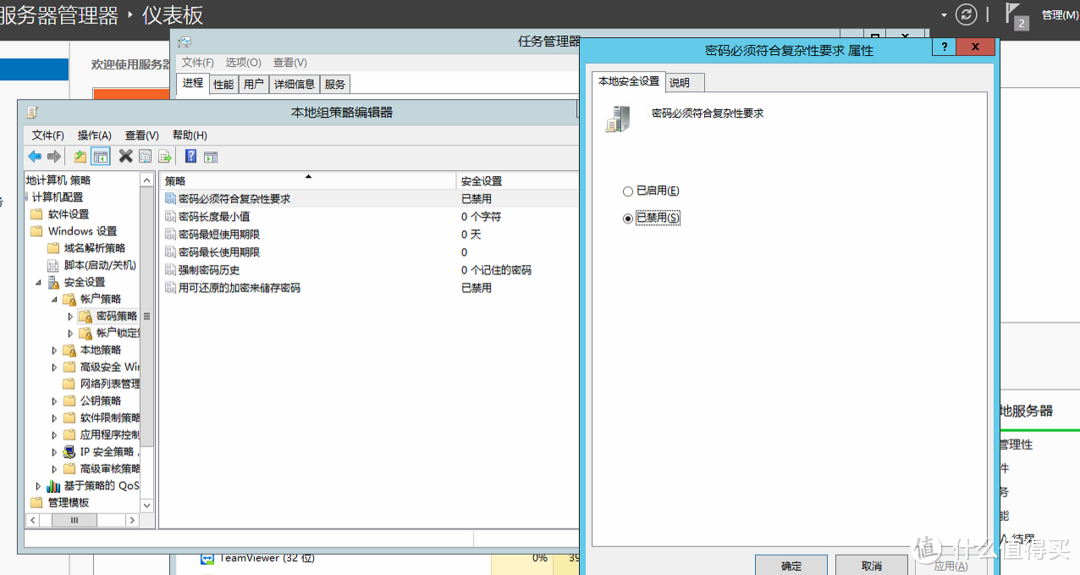

注意:按照Windows的默认设置,用户的密码应该符合复杂性的要求。但是太复杂的密码难以记忆的情况下,可以选择关闭“密码必须符合复杂性要求”这个默认的策略。方法如下:(不建议这么做,因为会降低整个系统的安全性)

打开运行窗口--输入“gpedit.msc”--进入本地组策略编辑器

在左侧的目录树选择“本地计算机 策略”--计算机配置--Windows设置--安全设置--账户策略--密码策略

进到密码策略的编辑界面后,在右侧选择第一个策略“密码必须符合复杂性要求”,双击打开,在对话框中选择“已禁用”,点击确定就可以设置任何长度和复杂性的密码了。

然后就可以回到计算机管理那里设置用户了。

进到计算机管理界面后,在计算机管理的界面里选择左侧的目录树中的“系统工具--本地用户和组--用户”,点进去,右键呼出菜单,在下面的对话框中新增用户。

输入用户名和密码,然后对用户进行设置:取消勾选“用户下次登录时需更改密码”和“账户已禁用”,勾选“密码永不过期”。至于是否允许用户更改密码这个选项,根据实际来选择,我这里选择不允许用户更改密码。

然后我新建了一个名为“radiustest”的用户,这个用户将作为RADIUS登录的用户。

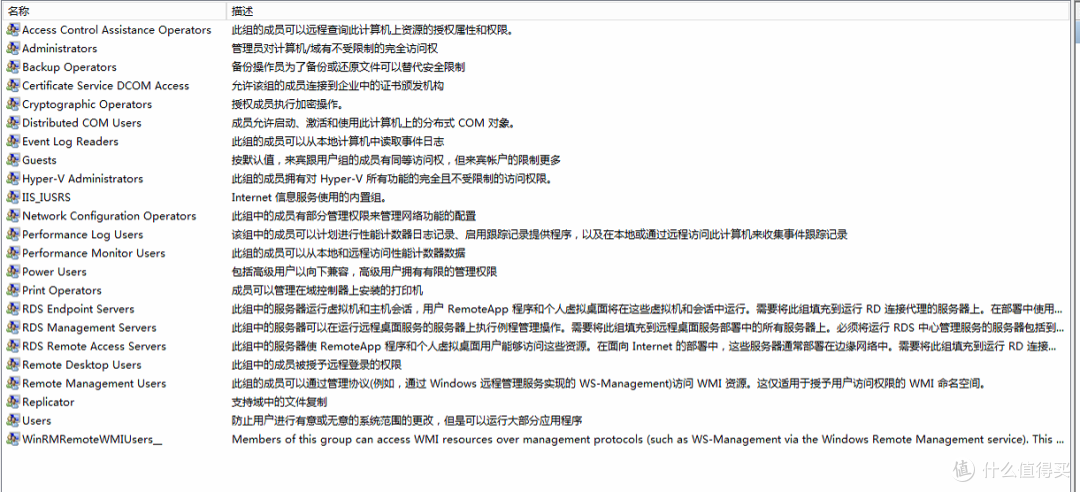

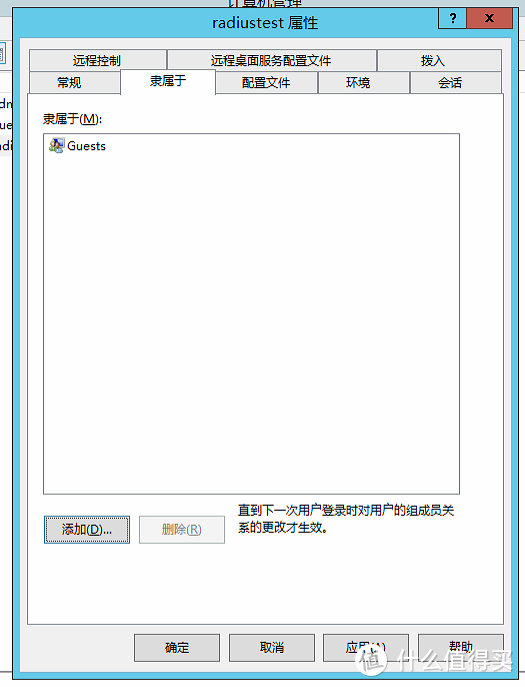

特别注意:我们在这里新建的所有用户,都是标准的Windows用户,也就是说,这些用户不仅可以登录网络,也都可以登录到Windows系统中。这样的设置存在很多安全隐患,必须针对新建的用户做出策略限制。我这里选择将用户添加到权限最低的Guest组,这样在后面的设置里可以省下很多功夫。

事实上,Windows的权限管理也做得不错,只是很多人没有注意罢了。根据下面的图我们可以分析出Guest组应该是权限最低的一组,我们把新的用户放到Guest组里面会好很多。

选定Guest组后,把用户加进去就好。

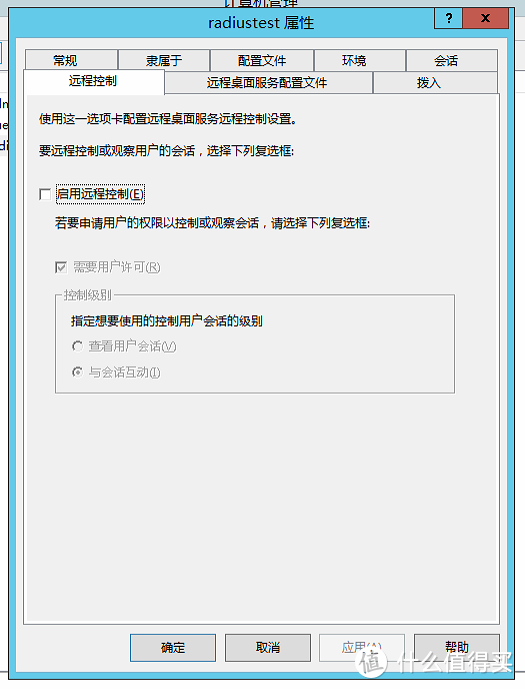

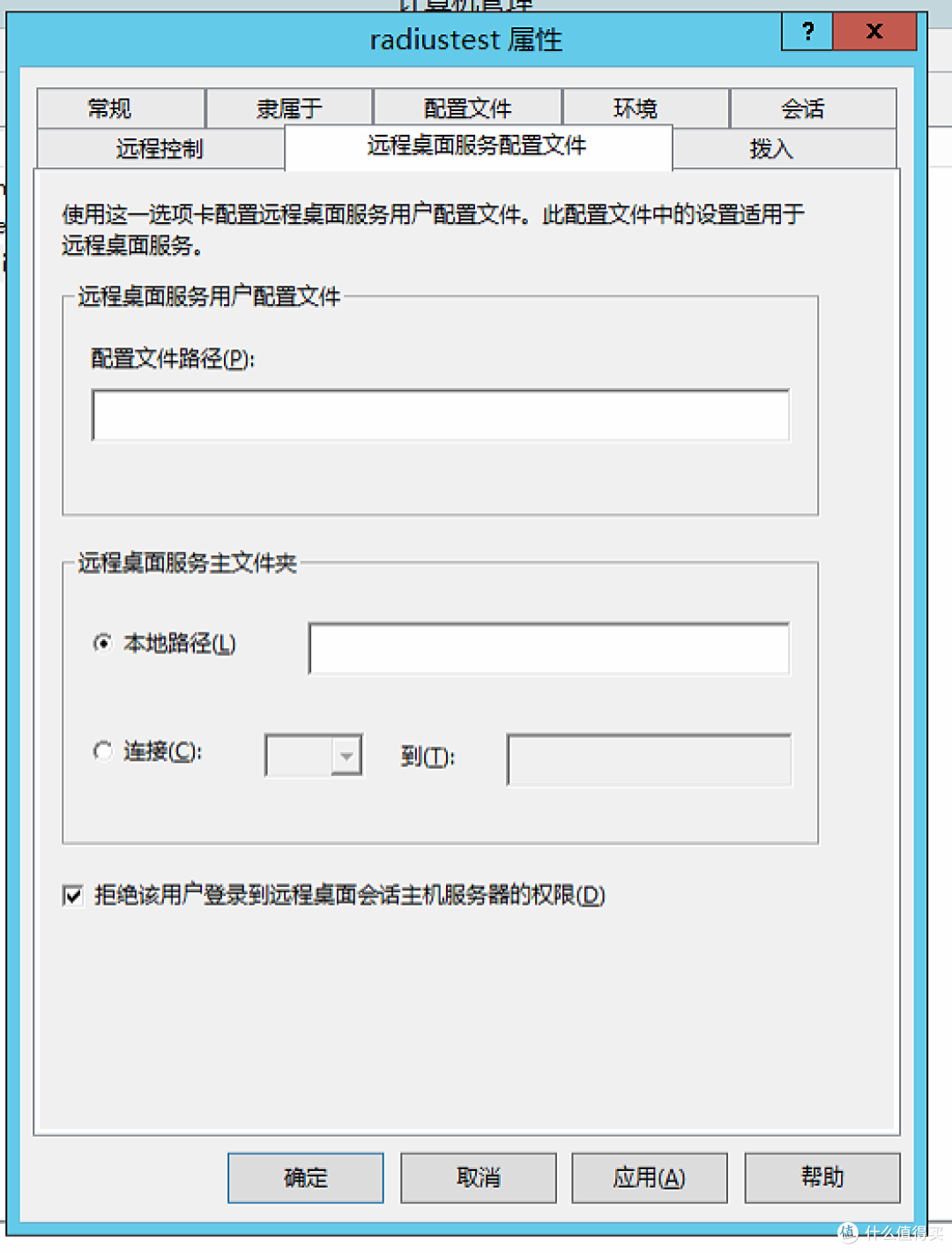

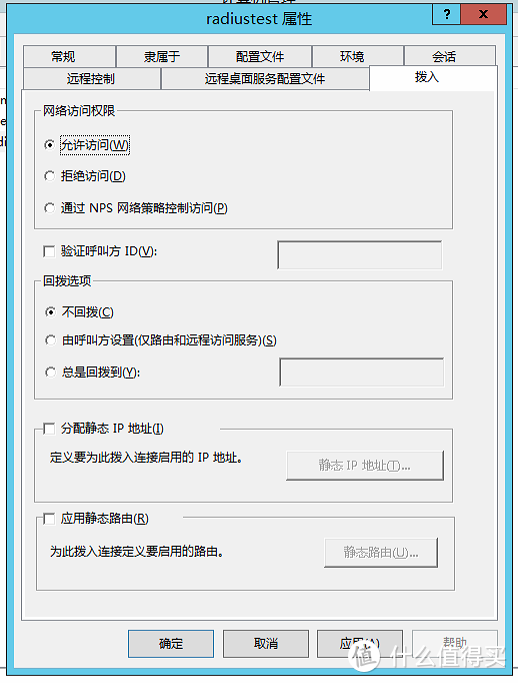

但这时候还没完,我们还需要对用户的一些行为做出限制和调整。主要是远程连接服务器相关的行为。

回到用户编辑的界面,选择新建用户的属性,关闭用户的远程控制和远程桌面连接(RDS)权限。

然后开启拨入权限,像下面一样操作就可以了。

这样一通操作过后,用户的设置就算完成了。在以后新增加用户的时候,也是一样的操作就可以了。

NAP和NPS的设置

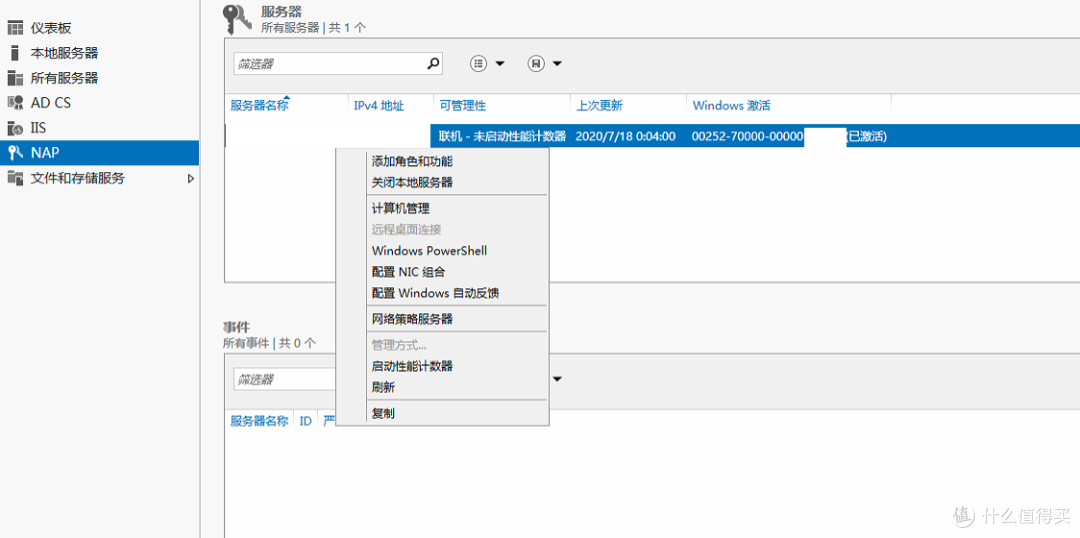

服务器设置好AD CS以后,我们就来配置NAP和NPS吧~回到服务器管理的仪表板,左侧应该出现了NAP的菜单,点进去,在右侧选中目标服务器,右键打开菜单进入“网络策略服务器”(也就是NPS)

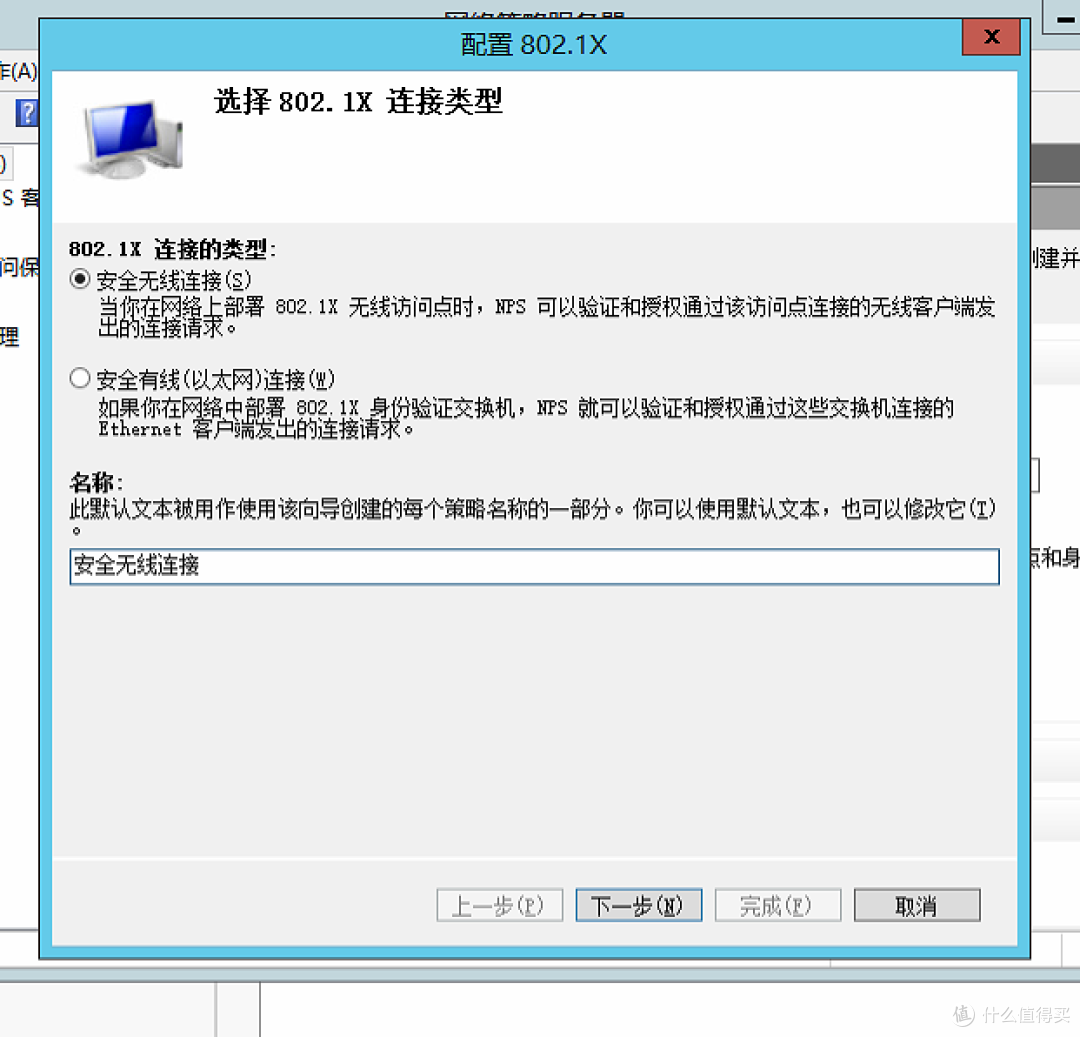

进去后应该可以看到这个界面,我们在“标准配置”那个下拉菜单选择“用于802.1X无线或有线连接的RADIUS服务器”

然后进入向导,按着向导操作就可以。选择“安全无线连接”。

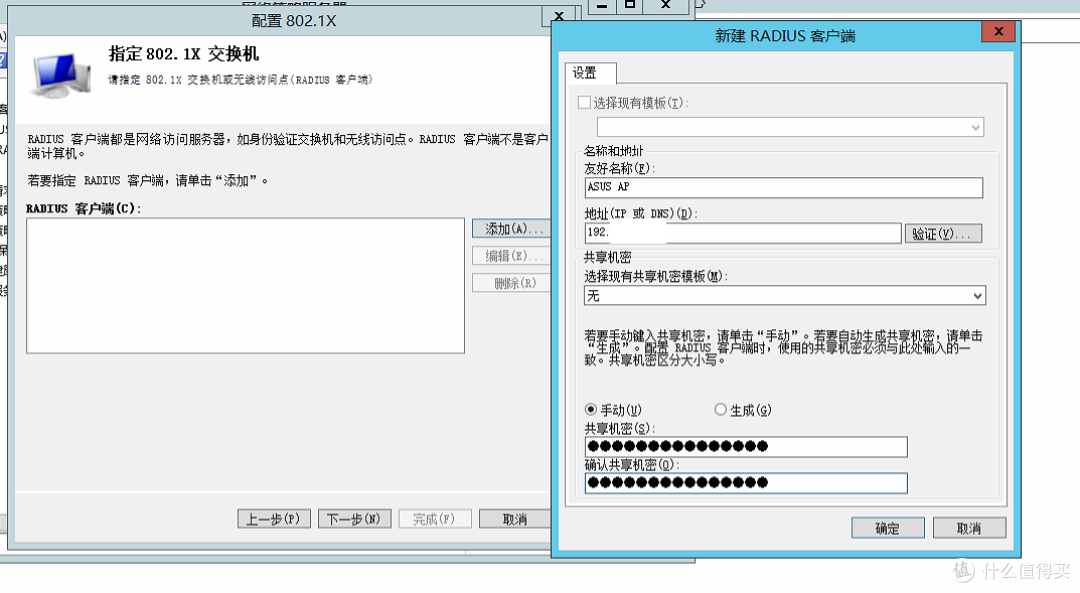

点击下一步后就可以看到添加AP的界面了,最好选择静态分配IP地址的AP,否则下次DHCP分配地址后,有可能导致AP无法访问RADIUS服务器。

请牢记此时设置的“共享机密”,这个就是AP链接RADIUS服务器的密码了。

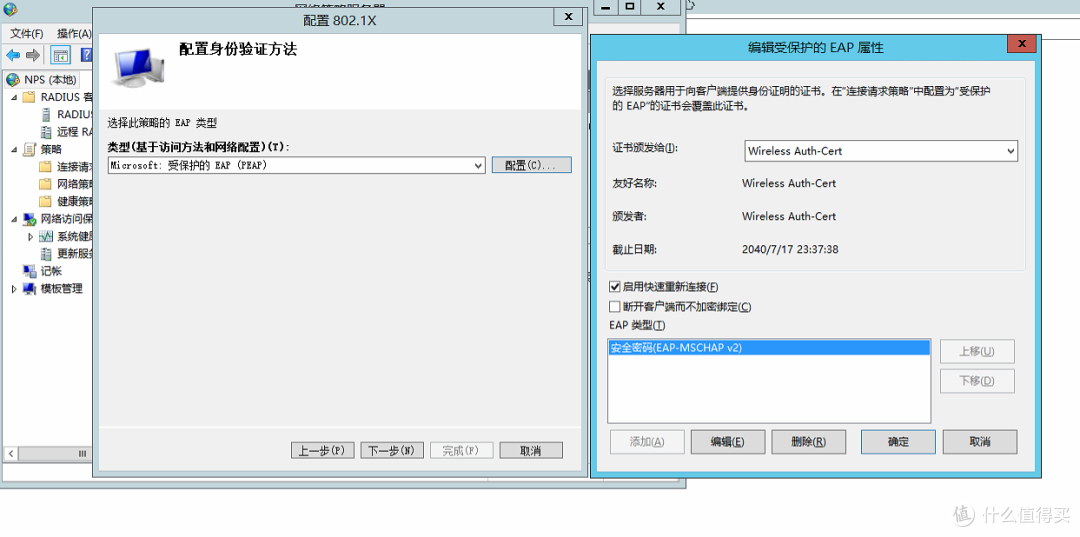

点击下一步后就可以看到上面的配置身份验证方法的界面,建议选择PEAP方法,这样兼容性更高。

点击配置,选择前面申请到的自签署证书,然后弃用快速重连,点击确定和下一步。

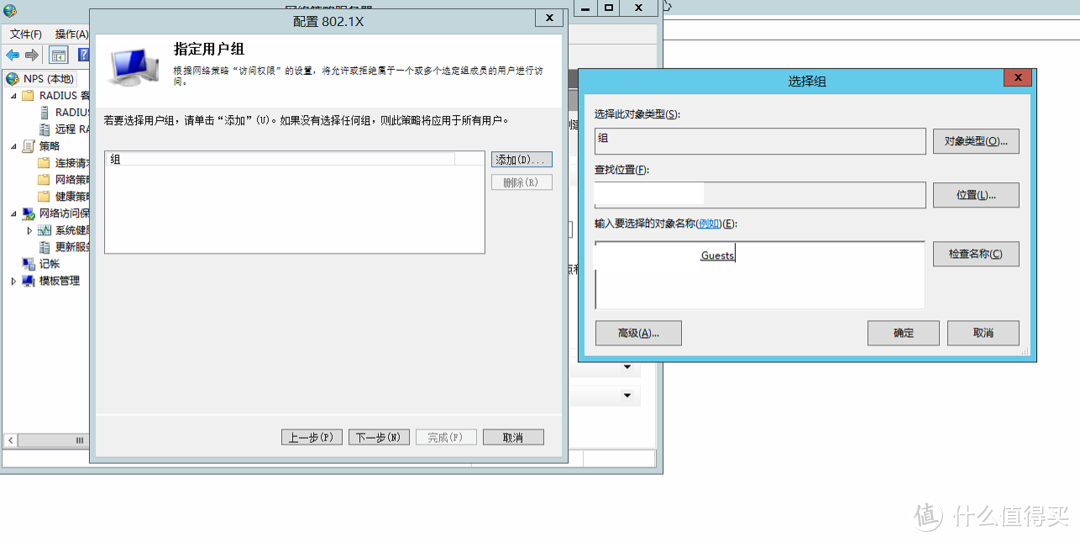

点击下一步后就可以看到上面的“指定用户组”界面了。点击添加--位置--选择Guest组就行。

这个时候一组内的用户都将会有权限访问网络,可以免去逐个配置的麻烦。

确认无误后就可以点击下一步继续流程了。

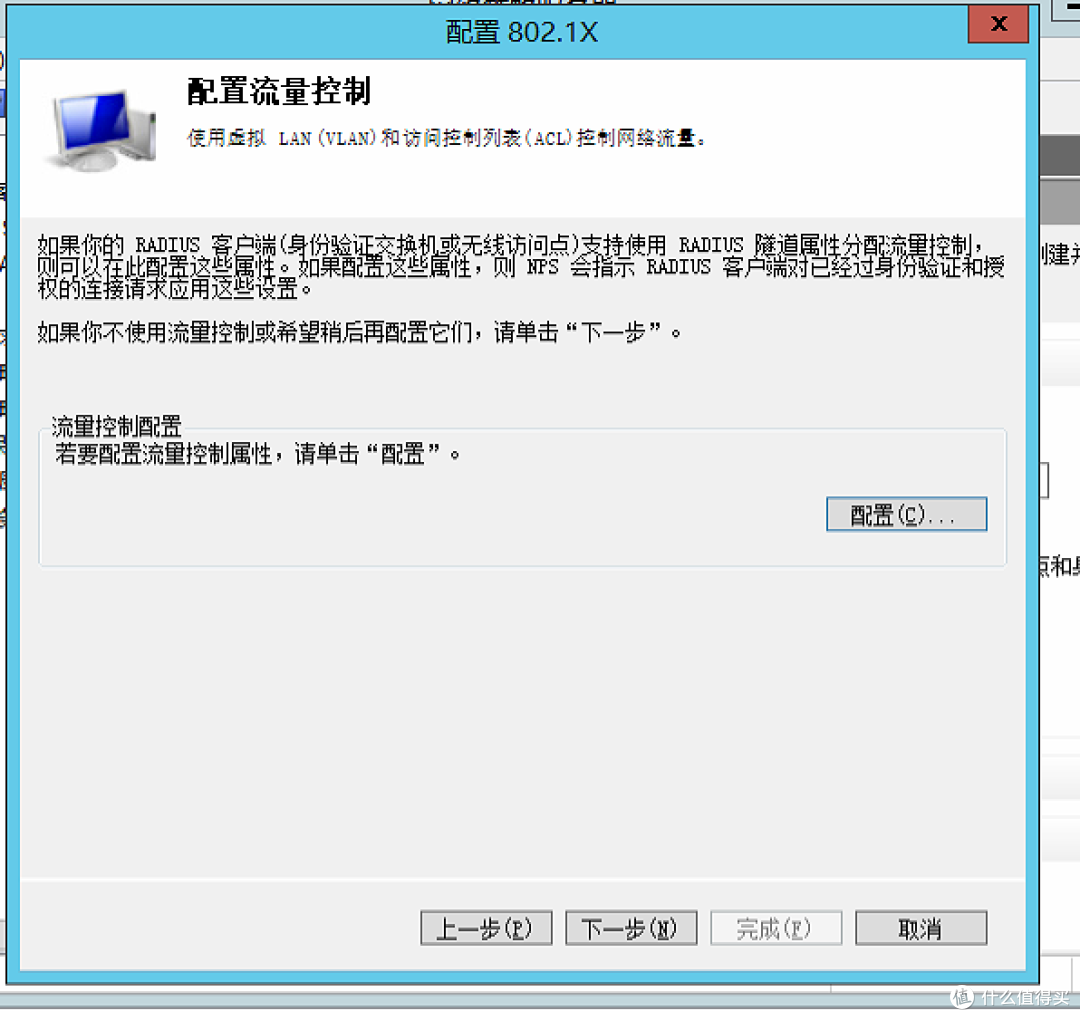

这时候会询问是否配置QOS,我们不需要这些,直接略过就好。

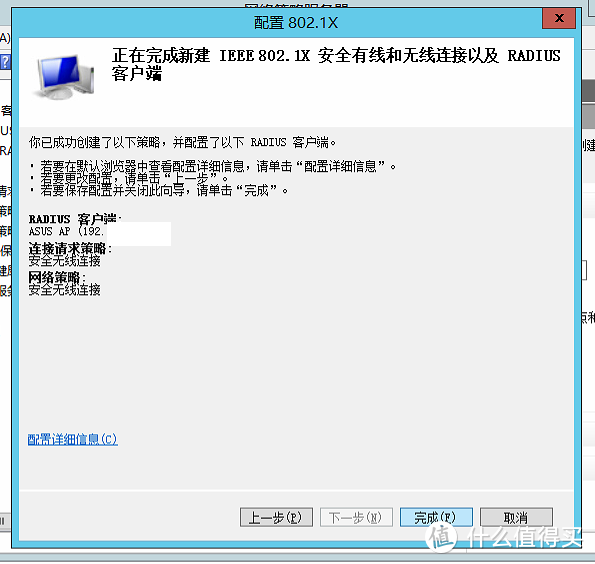

这时候配置基本结束,如果确认无误,点击“完成”就行。

但!是!这个时候只算完成了一半,还有一点需要配置的,就是策略方面的一些小地方仍需调整。

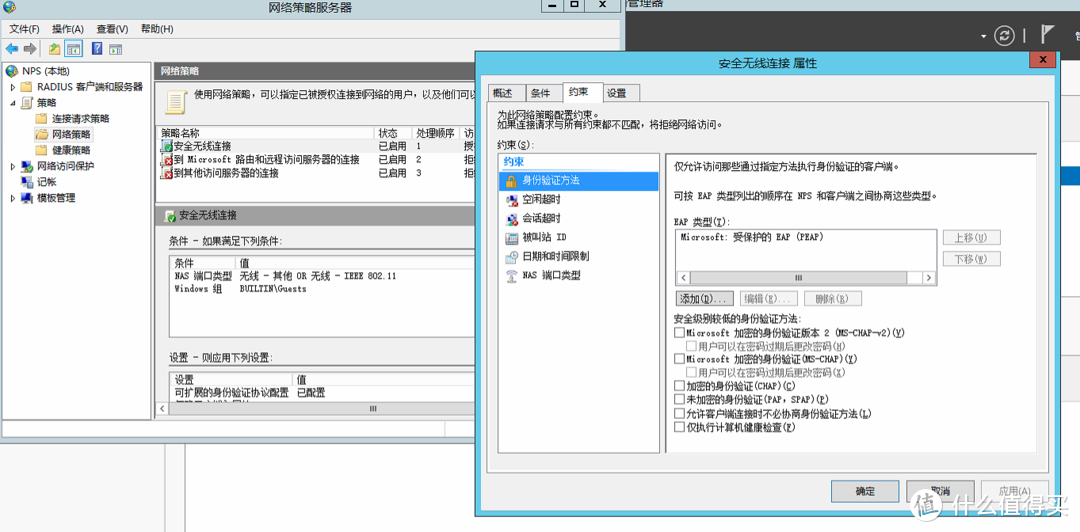

回到NPS设置界面,在左侧选择策略--网络策略,然后到右边选择我们刚刚建立的“安全无线连接”策略,打开属性,到“约束”界面下,清空看到的所有复选框,就像下面那样

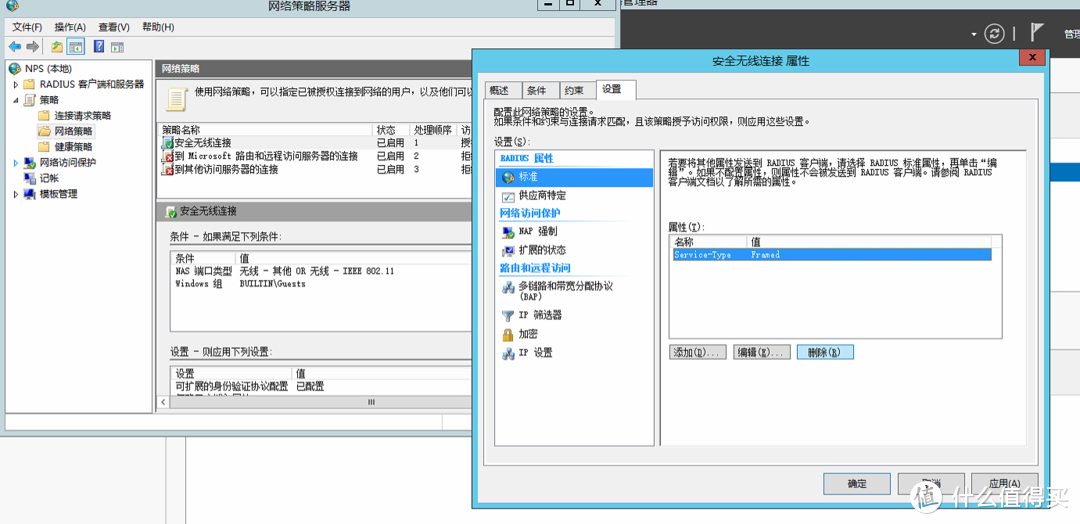

然后到“设置”界面,删除“PPP”,就像下面一样,点击确定就结束了。

至此,服务器端端配置全部完成~撒花🎉~

AP的配置

服务器端配置完了,接下来就是AP的设置了。我这里用ASUS AC66U B1来做例子,其他AP类似。

登录AP的管理界面,进到无线设置里面,选定频段后,把授权方式从“WPA2-PSK”改为“WPA2-Enterprise”

然后输入服务器的IP,端口默认应该就是1812,如果改过端口,那要自行设置了。

接着输入联机密码,也就是我们之前设置的“共享机密”。

点击应用本页面设置。

然后页面跳转到RADIUS设置界面,确定无误保存就可以。

至此,AP设置结束。

随着AP设置的结束,整个搭建也告一段落了,接着就是客户端链接的效果了。

连接效果

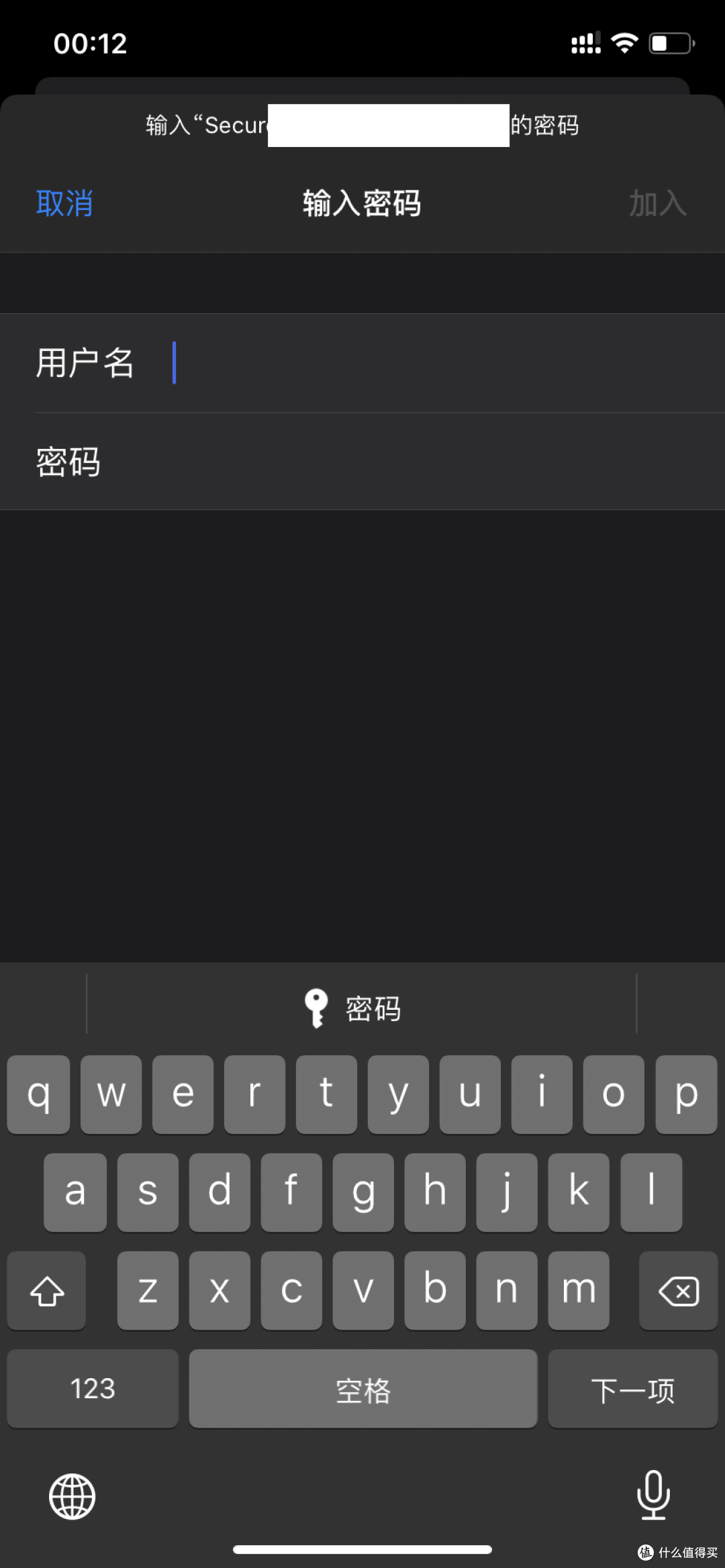

测试的设备是我自己的iPhone11,直接连接测试用的信号,就会出现下面的界面,如果能连接上,那就是成功了。

使用802.1X认证的Wi-Fi与一般Wi-Fi不同,是需要输入用户名和密码的,并且需要先行信任证书。

由于是自签署证书,部分设备会提示证书不可信。这个无伤大雅,只要是自己签发的,那就不是什么问题。

如果没什么大问题,应该就能连接上了,就像下面的样子。

以上就是整个免AD域控制器(AD DS)的RADIUS服务器搭建全过程啦~完结撒花🎉~

说实话也花了不少时间呢。。。。不过这样操作下来应该就能解决密码外泄的问题了

如果这篇文章能帮到大家,那就按个赞哈~大家的支持是我最大的动力~

当然,这种方案应该不算很成熟,技术上的一些细节可能有纰漏,欢迎各位大佬在评论区批评指正~

就这样啦~下篇文章见~

spacezip

校验提示文案

值友5142526501

家庭这样就显得太复杂了吧

校验提示文案

刺刺猫儿

校验提示文案

一条游泳的鱼啊鱼

校验提示文案

一条游泳的鱼啊鱼

校验提示文案

AoobOOCc

校验提示文案

老男孩折腾记

校验提示文案

小兆离的大大梨

校验提示文案

315不吃鱼

校验提示文案

nvono

校验提示文案

胖子9

校验提示文案

全年无货宁

校验提示文案

给我来一车钱

校验提示文案

我不慌

校验提示文案

值友3721210806

校验提示文案

背着品如的衣柜

校验提示文案

背着品如的衣柜

校验提示文案

值友3721210806

校验提示文案

我不慌

校验提示文案

给我来一车钱

校验提示文案

全年无货宁

校验提示文案

胖子9

校验提示文案

nvono

校验提示文案

315不吃鱼

校验提示文案

小兆离的大大梨

校验提示文案

值友5142526501

家庭这样就显得太复杂了吧

校验提示文案

老男孩折腾记

校验提示文案

AoobOOCc

校验提示文案

一条游泳的鱼啊鱼

校验提示文案

一条游泳的鱼啊鱼

校验提示文案

spacezip

校验提示文案

刺刺猫儿

校验提示文案